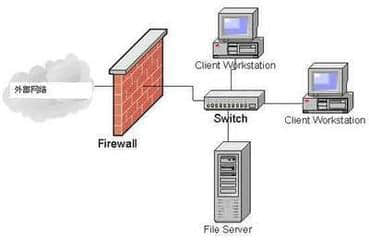

大多數防火技巧都著重于防止外部數據包,而忽略了來自內部的安全風險。例如。我們已經討論過,包括紀念碑的防火,經常會使用roll-over policy,允許外部的響應數據包進入,而拒絕外部的連接請求或服務請求。如果內部主機先向外部攻擊者發送請求包,并誘導出帶有某種攻擊行為的響應數據包,攻擊包就會順利通過防火墻。某臺服務器或建網設備在實施過程中的攻擊行為。同時,從內部向外部發送的數據包有時會攜帶相關的內部敏感信息,因為消防通常不會對發送出去的數據包做太多的事情。限制。因此,這些總信息很容易被外部獲取,成為對內部網絡發起攻擊的關鍵信息。

防火本身是在TCP/IP協議的基礎上實現的。因此,很難完全消除這種殘留協議的修改帶來的安全威脅。例如,利用TCP協議漏洞向服務器發起SYN攻擊,最終會導致被攻擊服務器停止接受所有服務請求。也叫Denial-o(-Service) ,實現起來很簡單。攻擊者向服務器提供某種服務。終端u不斷發送最大的TCP連接請求SYN報文。發送SY和連接請求后,不會繼續與服務器完成下一次握手信號交換,使服務器陷入等待請求方發送第三次握手信號的狀態。這個等待期間的連接狀態也稱為服務器的半連接狀態。服務器將保留為連接分配的所有資源,直到時間轉移超時。如果服務器在半連接狀態下開啟一大段TCP連接,最終會導致服務器資源耗盡,無法再接受新的TCP連接請求。即使是正常的請求。 SYN攻擊通常是針對內網提供公共服務的服務器發起的。僅從攻擊者發送的單個TCP請求連接發送的SYN數據包,防火機無法判斷是來自正常連接請求還是SYN攻擊。有的防火J具有狀態檢測功能。通過跟蹤輸入輸出數據包的連接狀態變化等信息。遵守相應的協議規則。形成的規則不僅超出了數據包的頭部字段,還考慮了數據包的狀態變化等參數,從而提高了內部網絡系統的安全防御能力。但是這種狀態監測功能的火災探測功能面臨的問題是,首先,所有有效數據流的狀態探測端對消防系統的處理和計算能力要求很高。而狀態檢測端會直接影響火警檢測對每個數據包的處理速度;其次,對于上述SYN攻擊包,即使有狀態槍檢測功能,也很難準確判斷一個SYN是否為攻擊包。特別是對于一些SYN攻擊包,攻擊村會使用地址哄騙,使得每次發送的SYN包都使用不同的發送地址。

最后,消防的強大安全防御能力與其處理速度成反比。防火墻的pass-a規則越復雜,對數據包的檢測越詳細,內部網絡的安全性就越高。速度會更高,整個網絡的性能也會受到影響。

上述防火墻的局限性表明防火和不靈活為網絡提供了絕對的安全保護。在實際的雙網系統中,通常采用其他安全控制措施作為防火的必要補充。例如IDS(Intrusion“DetectionSystem”)可以作為繼消防之后的第二個解決方案,在它影響到網絡的運行和性能之前,從消防或者網絡系統中的其他關鍵節點收集相應的信息。并通過分析這些模擬信息來判斷是否存在攻擊企圖,當忍者行為被發現時,可以及時向網絡報告,攻擊還可以從內部觸發惡意行為,對于系統,以減少兩個網絡遭受的各種安全處罰。

我們專注高端建站,小程序開發、軟件系統定制開發、BUG修復、物聯網開發、各類API接口對接開發等。十余年開發經驗,每一個項目承諾做到滿意為止,多一次對比,一定讓您多一份收獲!

更新時間:2025-06-11 06:22:33

更新時間:2025-06-11 06:22:33 網站建設

網站建設 476

476